Da Minecraft nicht über Steam installiert werden kann, läuft es im ersten Moment nicht auf dem Steam Deck. Allerdings kann hier schnell Abhilfe geschaffen werden. Im ersten Schritt muss hierzu in den Desktop-Modus gewechselt werden. Dieser wird erreicht in dem im Steam Deck-Menü der Punkt Ein/Aus ausgewählt wird. Dort findet sich dann der Punkt Zum Desktop wechseln.

Die Installation des GDLauncher

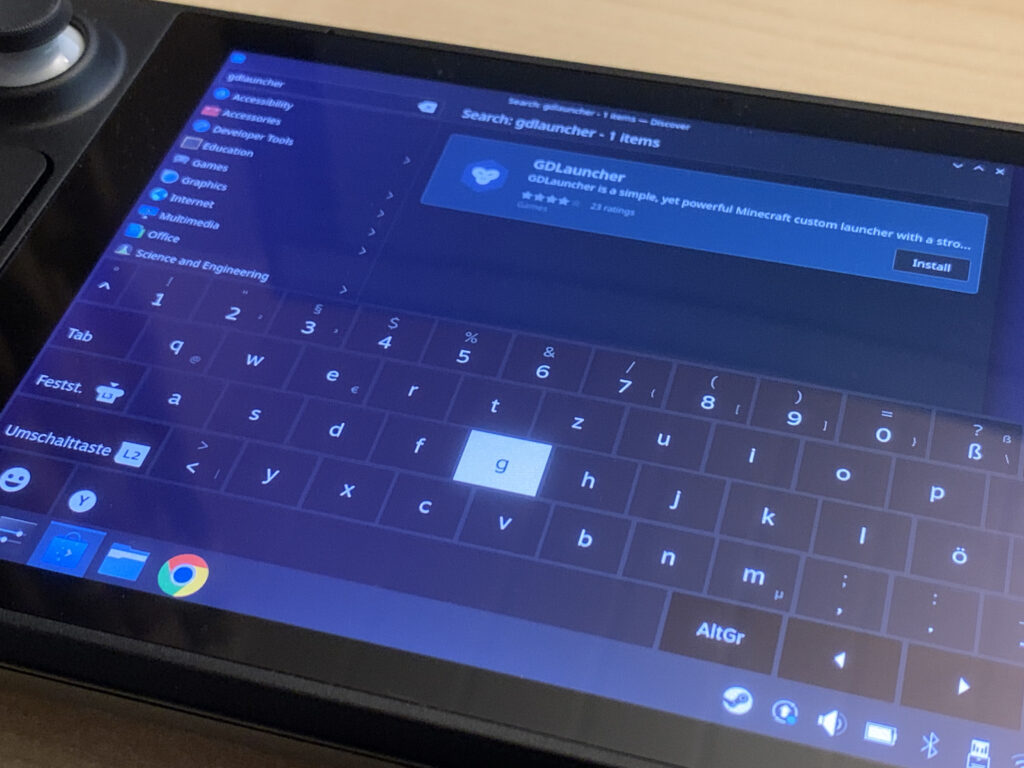

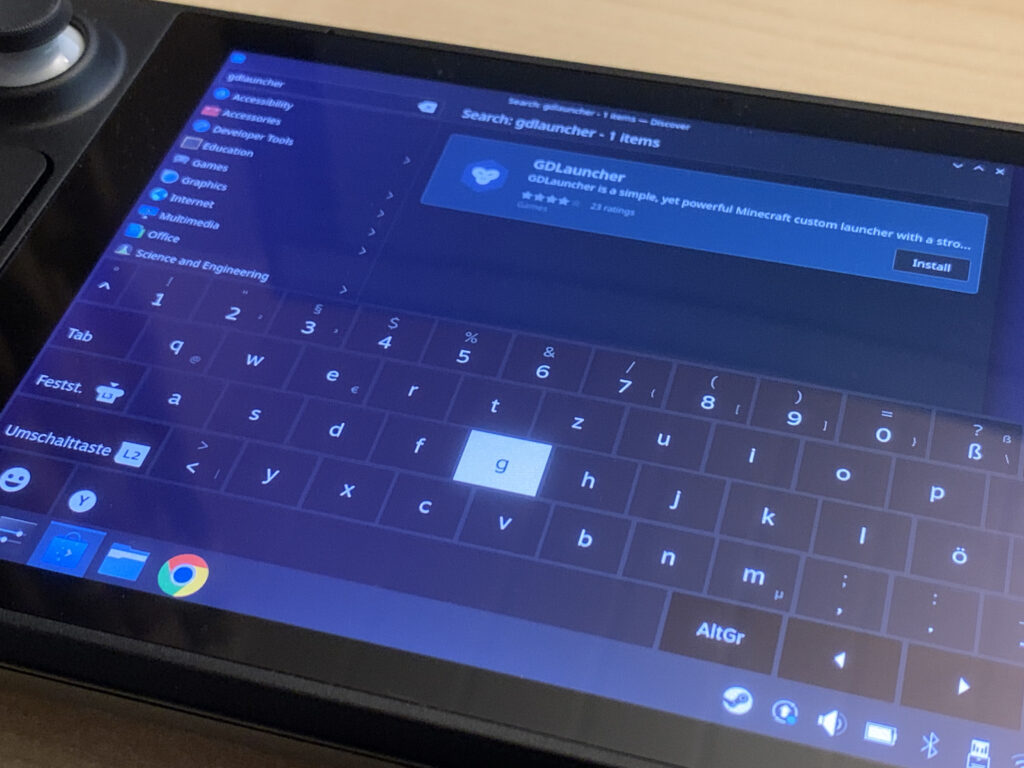

Im Desktop-Modus angekommen, sollte die Softwareverwaltung (Discover) gestartet werden und dort nach der Applikation GDLauncher gesucht werden. Wird im Desktop-Modus eine Tastatur benötigt, so kann diese über einen Druck auf die Steam-Taste in Verbindung mit dem X-Button aktiviert werden. Anschließend sollte die Applikation installiert werden.

Nach einigen Minuten ist der Launcher installiert und kann gestartet werden. Im ersten Schritt möchte der Launcher Java installieren. Hier empfiehlt es sich Automatic Setup auszuwählen. Anschließend werden die benötigten Java-Versionen heruntergeladen und installiert. Danach kann sich über den GDLauncher in den Account eingeloggt werden. Bei bereits umgestellten Konten sollte hier auf Sign in with Microsoft geklickt werden. Nachdem Nutzername und Passwort eingegeben wurde und die App autorisiert wurde, kann über den GDLauncher die passende Minecraft-Version installiert werden.

Dazu müssen einige einführende Worte weggeklickt und anschließend über den Plus-Button eine neue Minecraft-Version installiert werden. Der Download der entsprechenden Version sollte nach einigen Minuten abgeschlossen sein. Nach der Installation sollte das Menü im Desktop-Modus wieder aufgerufen werden und dort nach GDLauncher gesucht werden. Nach einem rechten Mausklick auf das Symbol kann dort Add to Steam ausgewählt werden. Mit der Verknüpfung Return to Gaming Modus, welche sich direkt auf dem Desktop befindet, kann wieder in den normalen Standardmodus des Steam Deck zurückgekehrt werden.

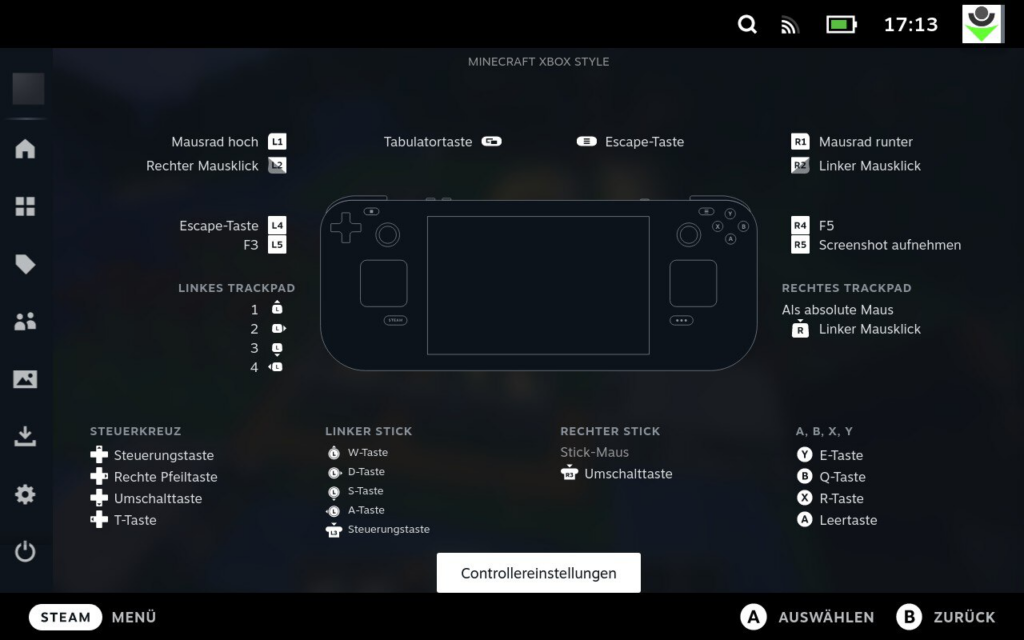

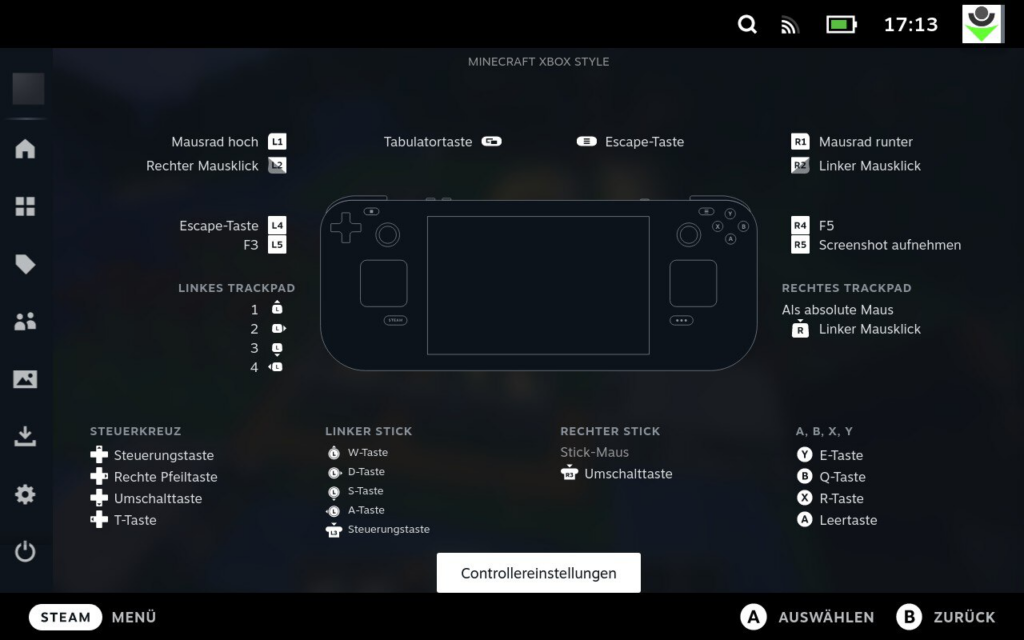

Die Controllereinstellungen müssen für Minecraft sinnvoll definiert werden

Nachdem GDLauncher, als Icon hinterlegt wurde, muss im nächsten Schritt eine sinnvolle Controllereinstellung definiert werden. In meinem Fall habe ich das Community-Layout Minecraft Xbox Style von Rasin Bar genutzt. Anschließend kann der GDLauncher gestartet werden und dort dann die gewünschte Minecraft-Version ausgewählt und gestartet werden. In Minecraft selbst können entsprechende Einstellungen wie die gewünschte Auflösung vorgenommen werden.

Minecraft auf dem Steam Deck

Direkt auf dem Steam Deck sollte diese immer 1280 x 800 Pixel betragen und kann somit direkt über die Einstellungen des GDLauncher vorgenommen werden. Dies ist auch die sinnvollere Variante um Letterbox-Effekte zu verhindern. Da Minecraft von sich aus keine sinnvolle Gamepad-Unterstützung mitbringt; ist die Nutzung über die Dockingstation und ein separates Gamepad ohne entsprechende Mods nicht sinnvoll. Der Chat hingegen kann in der Theorie über die Bildschirmtastatur genutzt werden.