Mit den neuen Updates auf iOS 16.3, iPadOS 16.3, sowie macOS 13.2, kann der erweiterte Datenschutz für die iCloud auch in Deutschland aktiviert werden. Damit werden ein Großteil der Daten der iCloud Ende zu Ende verschlüsselt.

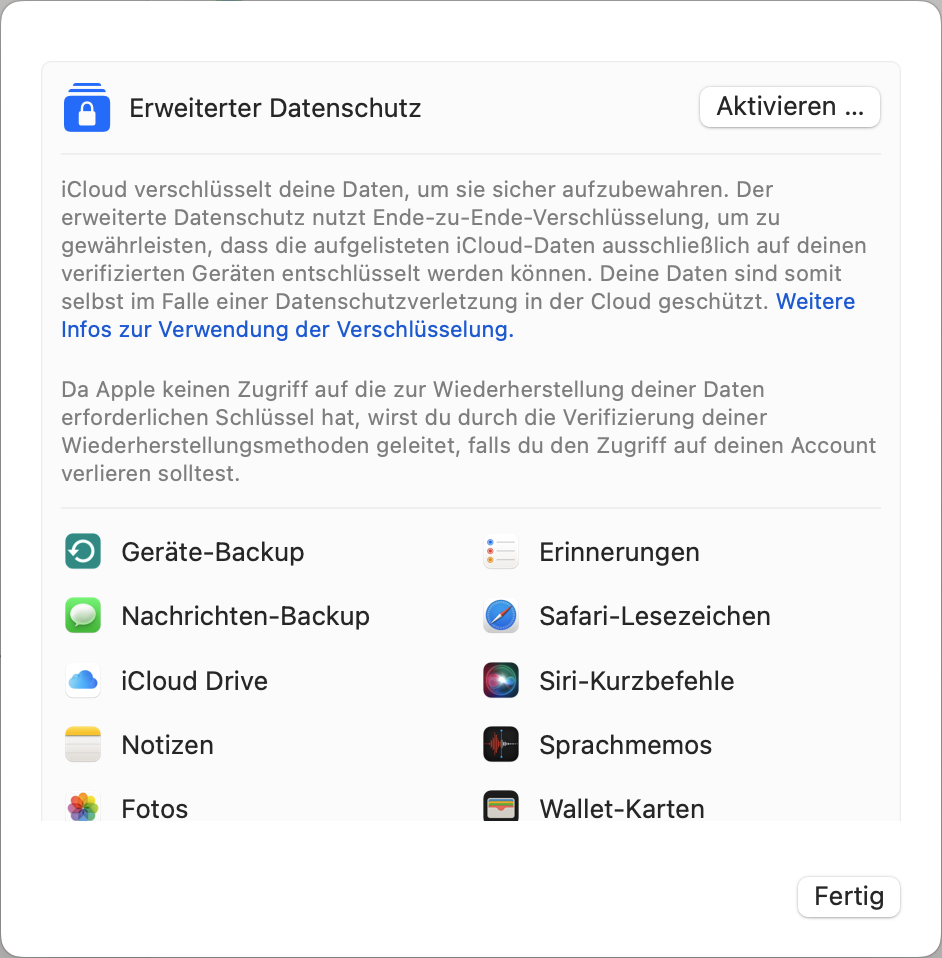

Um das Feature unter macOS zu aktivieren, müssen die Einstellungen geöffnet werden und dort der Punkt iCloud ausgewählt werden. In diesem findet sich weiter unten der Punkt Erweiterter Datenschutz. Dort findet sich ein Button mit der Aufschrift Aktivieren. Allerdings kann der erweiterte Datenschutz damit im ersten Moment nicht aktiviert werden.

Stattdessen muss erst ein etwas nach unten gescrollt werden und dort unter dem Punkt Accountwiederherstellung ein Wiederherstellungsschlüssel angelegt werden. Dieser Schlüssel sollte sicher niedergeschrieben werden.

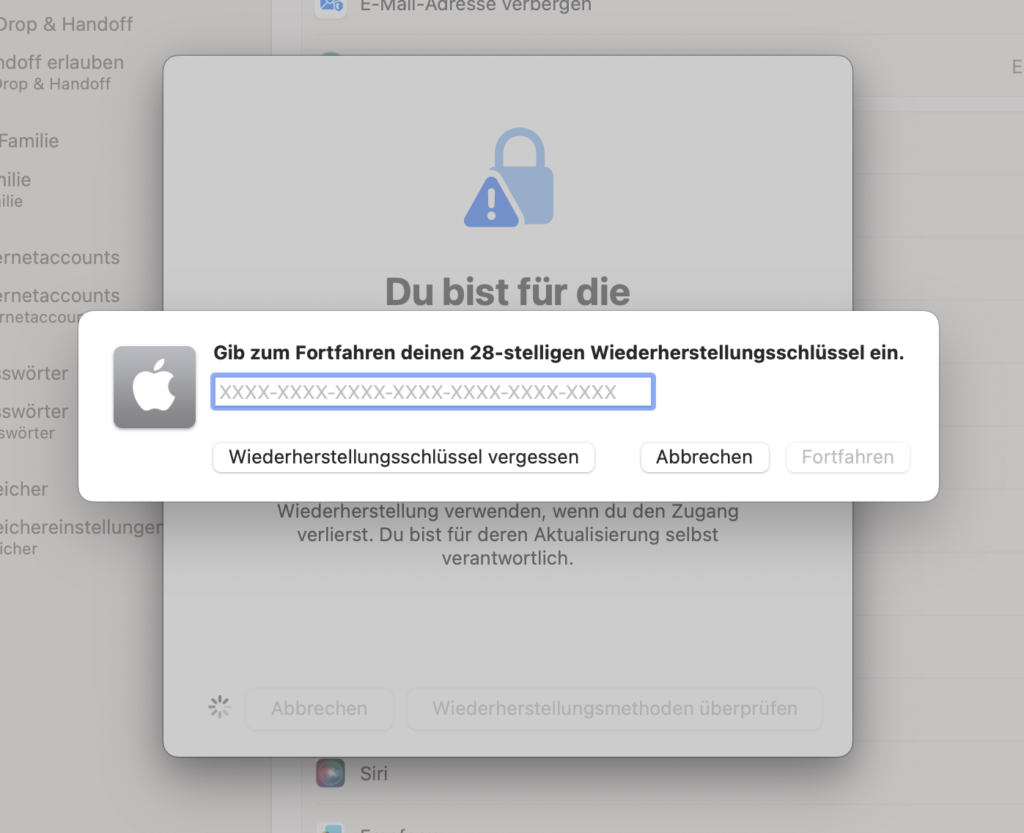

Nachdem dies geschehen ist, kann der erweiterte Datenschutz über den Aktivieren-Button eingeschaltet werden. Im Erfolgsfall wird hierbei der Wiederherstellungsschlüssel abgefragt und anschließend der erweiterte Datenschutz aktiviert.

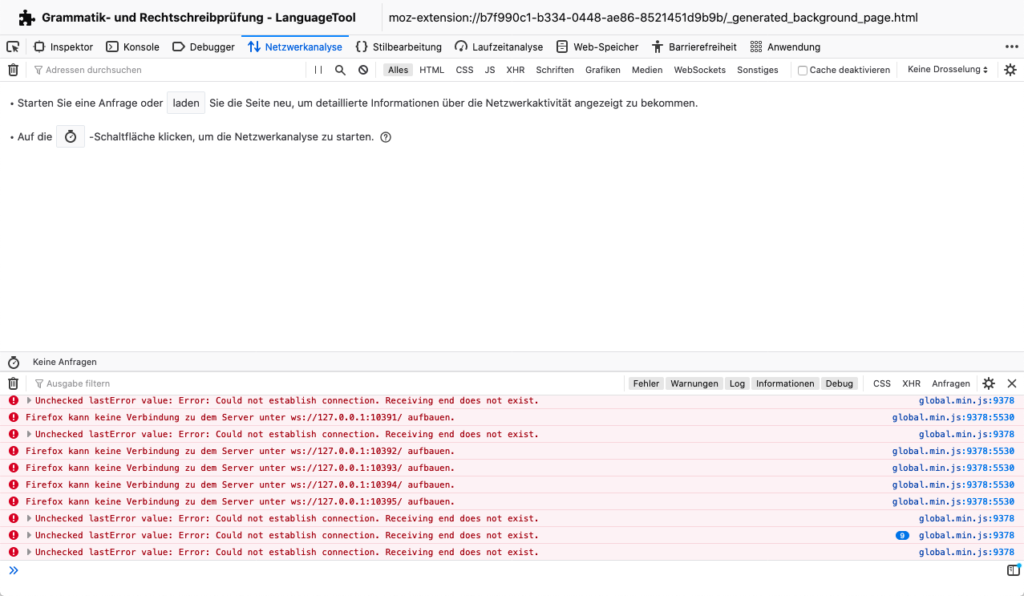

Allerdings kann es vorkommen, das die Aktivierung nicht funktioniert und keine Meldung erscheint oder über Netzwerkprobleme informiert wird. In solchen Fällen sollte die Aktivierung später noch einmal probiert werden, bis sie erfolgreich durchgeführt werden konnte.

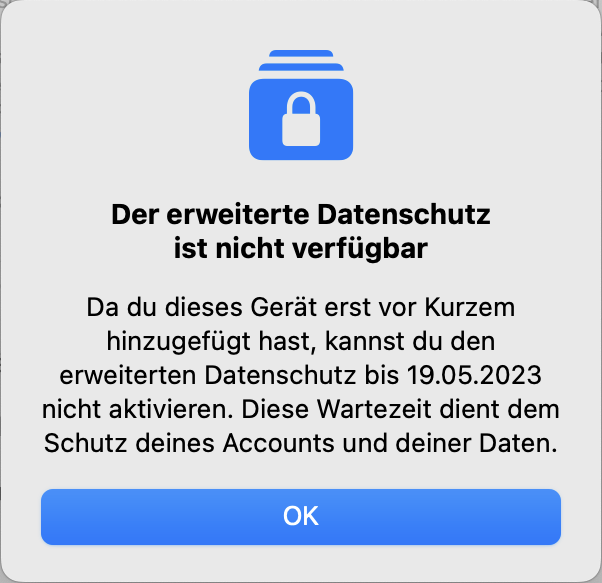

Interessant ist auch das die Aktivierung des erweiterten Datenschutzes auf frisch gekauften Geräten nicht durchgeführt werden kann. Hierbei handelt sich, um ein Sicherheitsfeature um eventuelle Übernahmen zu verhindern. In einem solchen Fall kann der erweiterte Datenschutz nur dann aktiviert werden, wenn unter der Apple ID, ältere Geräte registriert sind und auf diesen die Aktivierung durchgeführt wird. Bei dem neuen Gerät ist der erweiterte Datenschutz, wie bei allen Geräten mit der gleichen Apple ID, dann ebenfalls aktiviert.