Für eine verschlüsselte Kommunikation über XMPP bietet sich das sogenannte „Off-the-Record Messaging“ an. OTR ist dabei durch vier Merkmale gekennzeichnet: Verschlüsselung, Authentifizierung des Gesprächspartners, Abstreitbarkeit und Folgenlosigkeit. Die ersten beiden Punkte sollten dabei selbsterklärend sein. Der Punkt Abstreitbarkeit bezeichnet die Eigenschaft des Systems, das nach einem Gespräch nicht nachgewiesen werden kann, das einer der Gesprächspartner eine bestimmte Aussage getätigt hat. Wichtig ist auch die Folgenlosigkeit, welche dafür sorgt, das selbst nach dem Verlust des privaten Schlüssels keine in der Vergangenheit getätigten Konversationen entschlüsselt werden können.

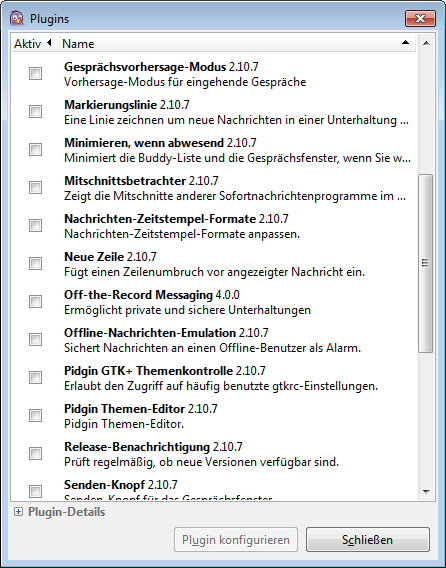

Möchte man verschlüsselt über XMPP kommunizieren, so benötigt man einen entsprechenden Client der OTR unterstützt. Einige Clients wie Adium haben diese Funktionalität gleich eingebaut. Bei anderen benötigt man dazu ein Plugin. Eine Auflistung der entsprechenden Anwendungen findet man auch in der Wikipedia. Ist OTR nicht nativ eingebaut, sollte man schauen, ob es eventuell ein Plugin gibt. So gibt es z.B. das offizielle Plugin für Pidgin unter http://www.cypherpunks.ca/otr/#downloads. Nach der Installation des Plugins, kann dieses unter „Werkzeuge“ -> „Plugins“ aktiviert werden.

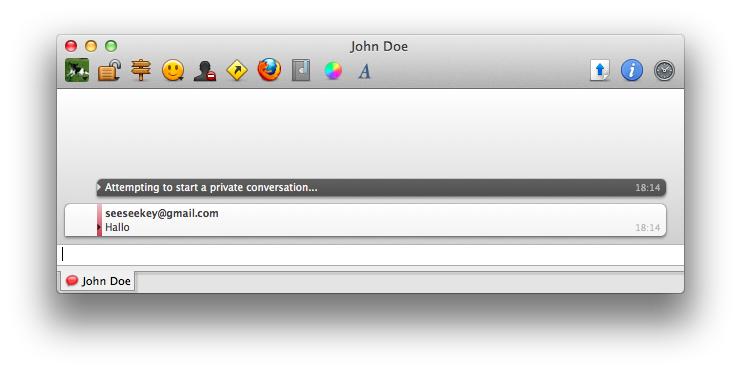

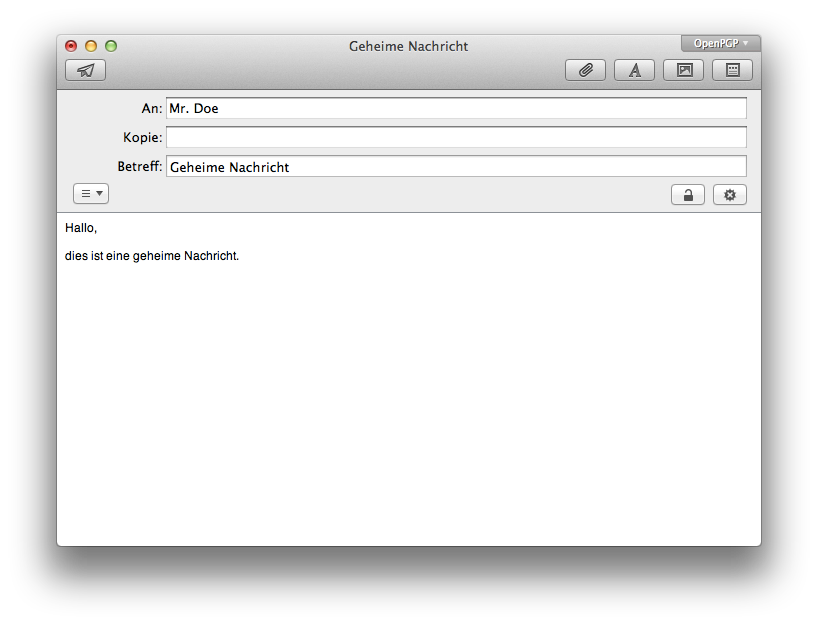

Nachdem das Plugin aktiviert wurde, kann der Account per OTR angeschrieben werden. Eine solche Nachricht sieht dabei verschlüsselt so aus:

?OTR:AAIRAAAAELtKpVAOcq1LA3et6OkLuV0AAAHSd9/i8RVe0kUQR5XwOSCqOlUWredm6O2ogDht3pnmIBaksS

+qH23967oX0f053spOynxgVnyneAc2u1MNowuKGSWL+nx9DXhKsrYMEFB/2GPFzXaVyTQ

/MC0m1o7m67Z2u3MXjwMpp++rDWD0jfmy1UhOTYVmWPBcqg4g9ZDX6BdRxg61Y8KF0cQc

SQGVnCW19o93puHyD3Qd10ZXm4eOZJOPUGH9USIhsu/LOEYz85+Qg3lMyZJwJYOVPuhM8

ZYoWoIVG+y18pVrsNE+bBWa56N1Xol5+/NMsTbeJ8NJ0z5jXhdRTs27XoResxwOxgR0rRpr/IE

fsLXSZLyZM3vhLYbhVTtyO5C7Bja9RQo6EG2NZLD9fU167SBLRYnC798Mc7Nl24cdy

/fgh+3O+kFM/Gf20B4e/WfVSvFzXDKWLu0ZnDfGk6VLU4uP5W2H7ampkmYdQlZLNaxOa

a2IqUBCREcGuZPJ2/MrEkI8ru42DOe0AneSQtl6jo9ymmPZ2VUeacMht3uPyXhFO3JTw

4ZKU+axeh37H+1n629zTO1S/GBjOyIZPGTli22Oim8ef6yaVIzNTEpg4GSzOE7+DBN1F

MwzwhZr99agKjTkWu1Ob3v4hAIOFO2M3Vgo8AwV4yM1bHJjIaeC.

Unter Umständen beim ersten Empfang der Fingerabdruck des Absenders vom Empfänger bestätigt werden. Im Gegensatz zur Verschlüsslung per Mail, ist OTR ein ganzes Stück benutzerfreundlicher, da es für den Nutzer sehr transparent abläuft.

Weitere Informationen gibt es unter:

http://de.wikipedia.org/wiki/Off-the-Record_Messaging