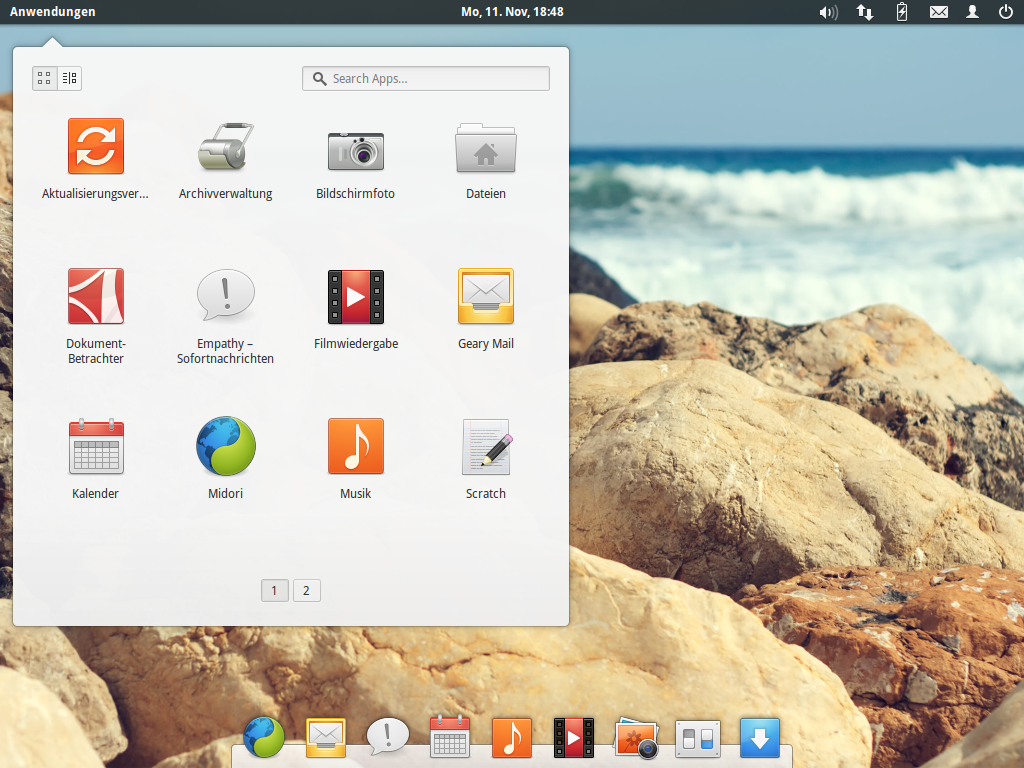

Linux-Distributionen gibt es förmlich wie Sand am Meer. Eine Distribution, welche ein wenig hervorsticht ist dabei „elementary OS“. Wenn man auf der Webseite umschaut, wird man feststellen, das die Oberfläche etwas an Mac OS X erinnert. elementary OS konzentriert sich dabei darauf, dem Nutzer eine konsistente Oberfläche und ein entsprechendes Nutzererlebnis zu liefern.

Das führt dazu, das es unter elementary OS im Standardumfang nur Anwendungen gibt, welche GTK+ als Toolkit nutzen. Alle Standardanwendungen nutzen somit das gleiche Toolkit, was dem Look & Feel zu gute kommt. Wer hier einen Firefox sucht, wird enttäuscht werden.

Technisch basiert elementary OS auf Ubuntu 12.04, ist allerdings im Gegensatz zu diesem nur für die Plattformen x86 und x86-64 verfügbar. Eine Portierung auf ARM Prozessoren wäre wünschenswert. Durch die Deaktivierung unnötiger Dienste, fühlt sich das ganze in der Bedienung sehr flott an. Die offizielle Seite von elementary OS ist unter http://elementaryos.org/ zu finden.

Weitere Informationen gibt es unter:

https://de.wikipedia.org/wiki/Elementary_%28Software%29#elementary_OS