Ein NAS mit einem RAID 5, einem Samba Server und Verschlüsselung auf Basis von Ubuntu wäre doch eine schöne Sache. Um das zu bewerkstelligen lädt man sich den Ubuntu Server unter http://www.ubuntu.com/server herunter, brennt ihn auf eine CD uns startet diese auf dem entsprechenden Rechner.

Dort wählt man dann Deutsch als Sprache aus und geht im Menü auf Ubuntu Server installieren. Nach einigen Fragen bezüglich der Tastatur- und Ländereinstellungen geht es dann weiter mit den Partionseinstellungen. An dieser Stelle erzeugen wir ein neues RAID 5. Dazu wählen wir als Partionsmethode manuell aus und gehen anschließend auf den Menüpunkt Software-RAID konfigurieren. Sollte es bereits Partionen geben so sollten diese vorher gelöscht werden. Sollte hierbei noch ein Software RAID eingerichtet sein, so muss dieses zuerst unter Software-RAID konfigurieren gelöscht werden (MD Gerät löschen).

Nachdem wir Software-RAID konfigurieren ausgewählt haben gehen wir auf MD Gerät erstellen und wählen dort RAID5 aus. Danach wird man nach der Anzahl der aktiven Geräte (sprich Festplatten) gefragt. Hier gibt man die Anzahl der Festplatten an welche man für das RAID verwenden will. Die Festplatten sollten dabei die gleiche Größe aufweisen (sonst wird die kleinste Festplatte als kleinster Nenner angesehen). Nach den aktiven Geräten kann man die Reservegeräte (Hot Spare) definieren und anschließend angeben welche Festplatten in das RAID genommen werden sollen.

Nachdem man das ganze bestätigt hat und die RAID Konfigurationsseite mittels Fertigstellen verlassen hat, definiert man noch den Einhängepunkt des RAID5 Gerätes (/) sowie das Dateisystem (ext4) und beendet die Partitionierung. Zusätzlich kann man noch eine Swap Partion anlegen, muss dies aber nicht tun (je nachdem wie viel Arbeitsspeicher in dem Gerät steckt).

Während der Installation wird man dann noch gefragt ob man Mail konfigurieren möchte. Dort wählt man nur lokal aus und fährt mit der Installation fort bis man seinen Nutzernamen und sein Passwort vergeben muss. Auf die Frage ob der persönliche Ordner verschlüsselt werden soll antwortet man mit Ja. Dann fährt man mit der Installation fort bis man gefragt wird ob man bestimmte Pakete vorinstallieren möchte. Hier wählt man OpenSSH server und bestätigt das ganze.

Nach der Installation erstellen wir mittels mkdir /home/seeseekey/share den Ordner in dem später unserer Daten liegen und installieren mittels:

sudo apt-get install mc htop samba swat

den Samba Server (sowie das Webinterface), htop und den Midnight Commander (letztere nur der Bequemlichkeit halber). Mittels

sudo smbpasswd -a seeseekey

erzeugen wir einen neuen Sambabenutzer. Dabei ist zu beachten das der betreffende Sambanutzer im System schon als Benutzer existieren muss. Am besten legt man solche Nutzer mittels

sudo adduser –no-create-home –disabled-login –shell /bin/false seeseekey

an. Diese Nutzer haben dann kein Homeverzeichnis und können sich auch nicht auf dem System einloggen. Nun müssen wir noch einige Dinge an den Dateirechten ändern damit Swat die Samba Config schreiben kann. Dies geschieht auf der Konsole mittels

sudo chown root:admin /etc/samba/smb.conf

sudo chmod 664 /etc/samba/smb.conf

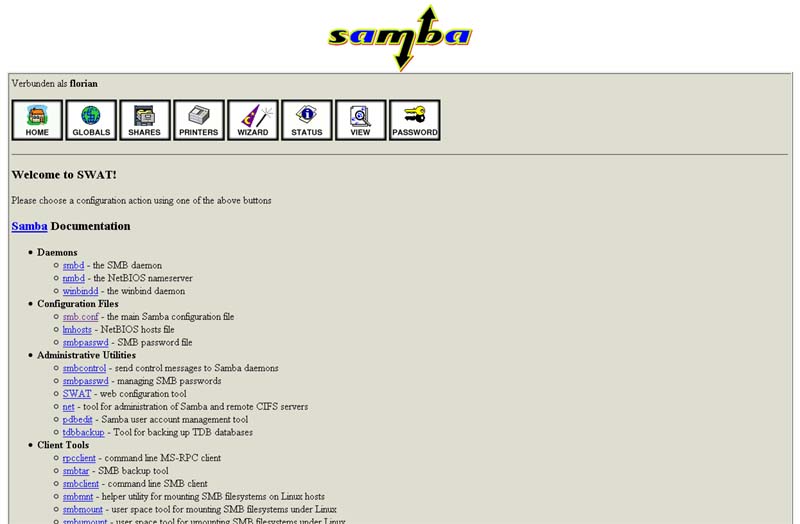

Anschließend starten wir Swat mittels sudo /etc/init.d/openbsd-inetd restart neu. Danach können wir uns mit einem Webbrowser anmelden (http://“IP Adresse“:901 z.B. 192.168.1.15:901). Als Nutzername und Passwort dient dabei der bei der Installation angelegte Benutzer.

Nachdem wir uns verbunden haben können wir unter Globals einige Dinge einstellen z.B. den Namen der Arbeitsgruppe (workgroup). Unter Shares legen wir eine Freigabe an. In diesem Beispiel nennen wir die Freigabe Daten und klicken auf erstellen. In dem sich öffnenden Optionen setzen wir folgende Parameter:

path -> /home/seeseekey/share/

admin users -> seeseekey

readyonly -> No

available -> Yes

und klicken anschließend auf Änderungen speichern.

Nun haben wir ein System welches ein RAID 5 kombiniert mit einem Sambaserver und einer Verschlüsselung bereitstellt. Wenn man den Server startet muss man den Nutzernamen und das Passwort eingeben, damit das entsprechende Nutzerverzeichnis in welchem die Freigabe liegt entschlüsselt wird. Das kann man natürlich auch per SSH machen, allerdings ist die Sitzung (und somit die SMB Freigabe) nur so lange verfügbar wie die SSH Verbindung steht. Eine Anmeldung direkt am NAS (es reicht ja wenn eine Tastatur angeschlossen ist) ist also vorzuziehen.

Ein kleiner Hinweis noch am Rande: Mittels cat /proc/mdstat kann man nach der Anmeldung Informationen über das RAID abfragen.

Weitere Informationen gibt es unter:

http://de.wikipedia.org/wiki/Network_Attached_Storage

http://wiki.ubuntuusers.de/Software-RAID

http://wiki.ubuntuusers.de/ecryptfs-utils

http://wiki.ubuntuusers.de/SAMBA

http://wiki.ubuntuusers.de/samba_server

http://wiki.ubuntuusers.de/Samba_Server_Swat

Hi seeseekey!

Wie sieht das denn mit der Performance aus? Mich würde das interessieren, weil ich meine Festplatten immer mit dm-crypt/LUKS verschlüssele. Vielleicht hast du das ja schon mal verglichen?

mfg pluvo

Mangels Vergleichssystem kann ich das leider nicht überprüfen. Das System auf dem ich das ausprobiert habe ist jetzt im Produktiveinsatz.

Hi seeseekey,

deine Beschreibung hört sich sehr interessant an. Ich habe ein schon vorhandenes System. und würde gerne eine solche verschlüsselte Freigabe erstellen. Deine Beschreibung sagt (noch) nichts darüber aus, wie bei einem nachträglich hinzugefügten Benutzer Verschlüsselung aktiviert wird. Oder habe ich da was übersehen?

Und noch was: werden die Dateien erst durch den Samba login entschlüsselt?

Danke und Grüßle,

Tobias

Du must ein verschlüsseltes Nutzerverzeichnis anlegen, wie das geht steht hier: http://seeseekey.net/blog/archives/1012-Verschluesseltes-Benutzerverzeichnis-erstellen.html

Nein man muss sich an dem Fileserver manuell anmelden (entweder per SSH oder mit einer Tastatur an dem Rechner). Die Nutzerverzeichnisse werden erst dann entschlüsselt. Vorher funktioniert auch kein Sambazugriff.

Brauchs du den keine /boot Partition die nicht im RAID5 läuft?

Nein das ist mittlerweile nicht mehr nötig.