Vor ein paar Tagen hatte ich ein Problem mit dem Firefox-Add-On LanguageTool. Dabei handelt es sich um eine Integration der Software LanguageTool, bei welchem es sich um eine freie Lösung zur Prüfung von Rechtschreibung und Grammatik handelt.

Da ich das LanguageTool auf einem eigenen Server betreibe und dort einige Änderungen vornahm, funktionierte das Add-On nicht mehr wie gewünscht. Deshalb stellte sich die Frage wie der Netzwerkverkehr des Add-Ons überwacht werden kann. Im Firefox gibt es hierfür die Spezialseite:

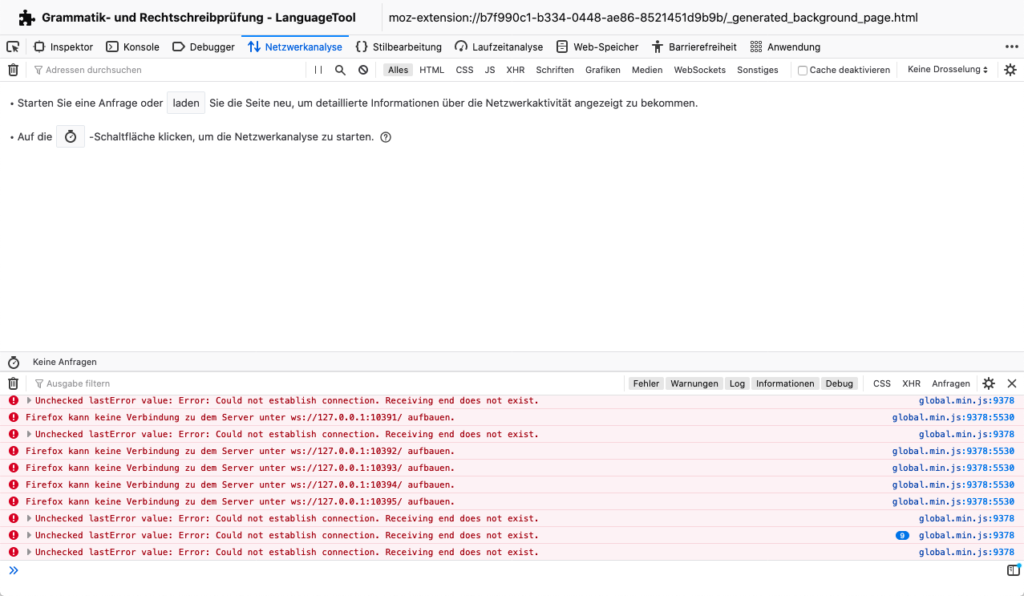

about:debugging

Über diese Seite kann unter anderem in den Netzwerkverkehr der installierten Add-Ons geschaut werden.

Dazu muss der Menüpunkt Dieser Firefox ausgewählt und anschließend das gewünschte Add-On ausgewählt und auf den Button Untersuchen geklickt werden. In dem sich öffnenden Fenster kann nun das Add-On untersucht werden.