Gestern hatte ich mich René Hesse eine Unterhaltung über die unterschiedlichen KeePass-Versionen/Ports. Da die Erklärungen über Twitter etwas mühsam sein können, gibt es das ganze hier nochmal in der Langform. Viele Leute nutzen Passwortmanager wie 1Password – allerdings sehe ich solche Manager zwiespältig, da es sich um proprietäre Software handelt. Der Quellcode ist nicht einsehbar, so das man seine sicherheitsrelevanten Daten einer Blackbox anvertraut. Hier spielt freie Software wie KeyPass ihre Stärken aus.

KeePass in der 2er-Version

Die erste KeePass-Variante ist KeePass, bei welcher es sich um das Original handelt. Keepass liegt dabei aktuell in einer Version 1.27 und in einer Version 2.27 vor. Die 1er Version ist die sogenannte Classic Version, welche wir in dieser Aufstellung gepflegt ignoriert wird, da sie nur noch historischen Wert hat.

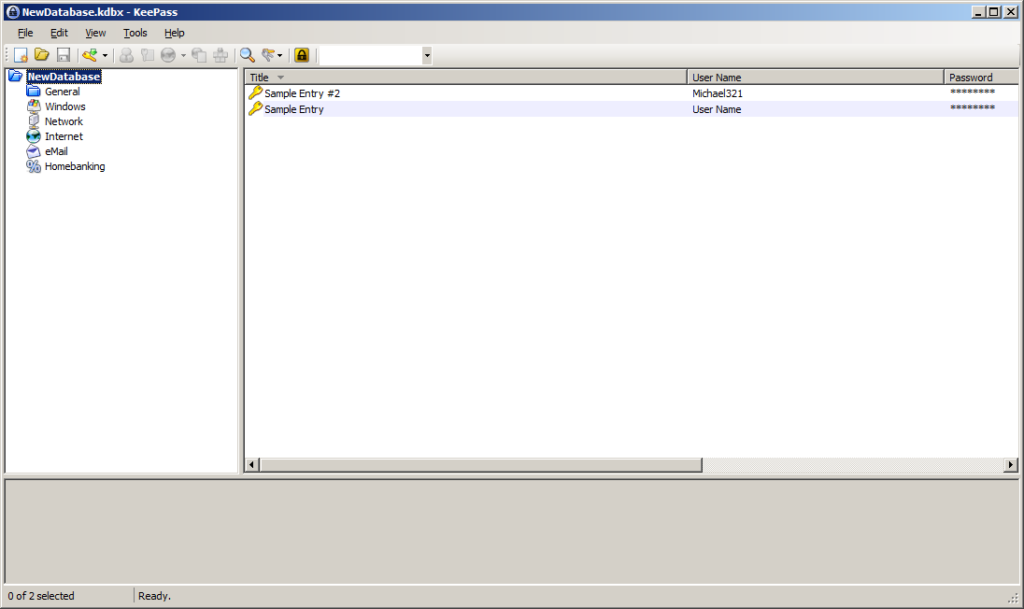

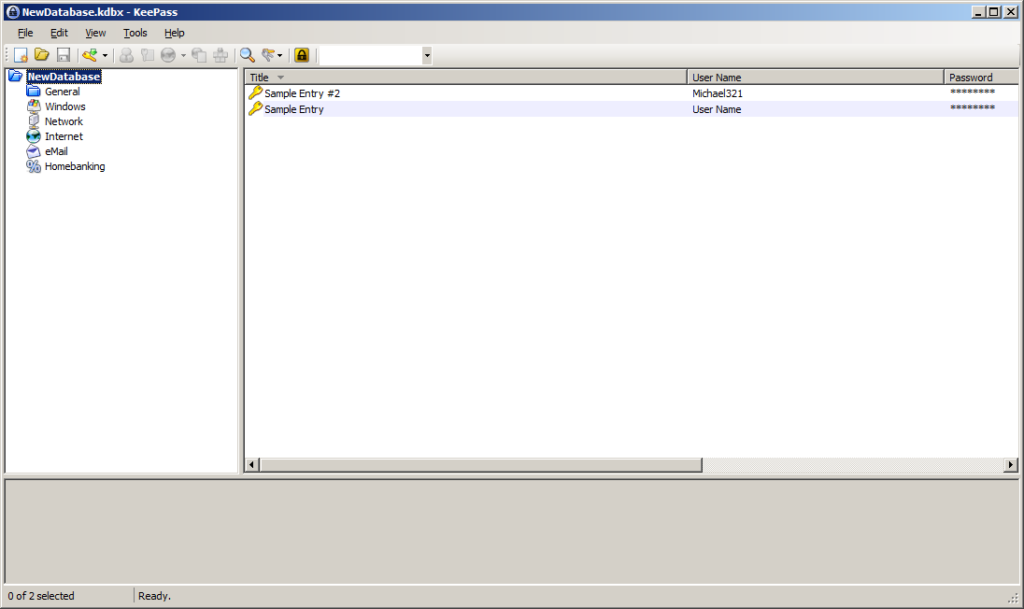

Die 2er Version ist in C# geschrieben und plattformunabhägig. Das Problem ist die Behandlung von Windows Forms unter Mono. Dies führt dazu das KeePass unter Linux und Mac OS X sehr bescheiden aussieht, und sich wie ein Fremdkörper anfühlt. Alles in allem muss man aber sagen das die offizielle Variante, sehr benutzerfreundlich ist und Kleinigkeiten wie der Passwort-Generator gefallen. Zu finden ist die offizielle Variante auf keepass.info.

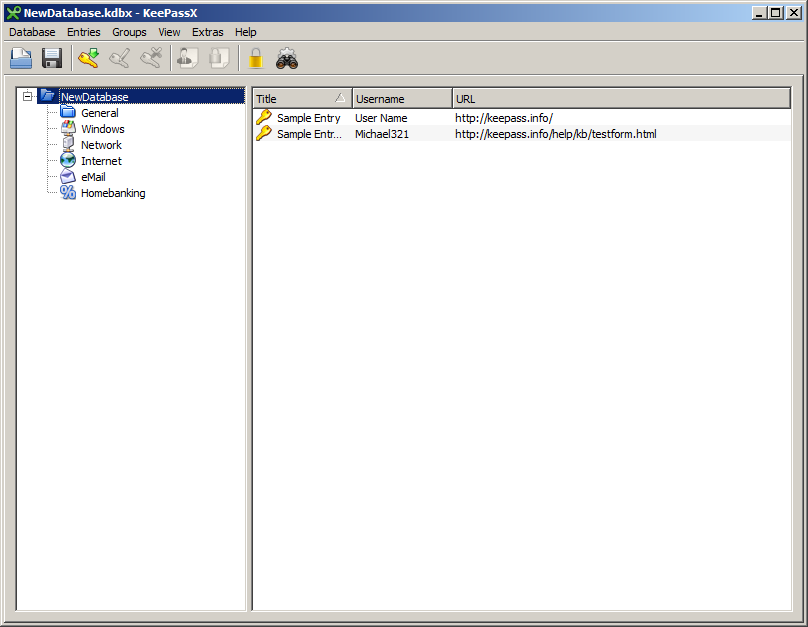

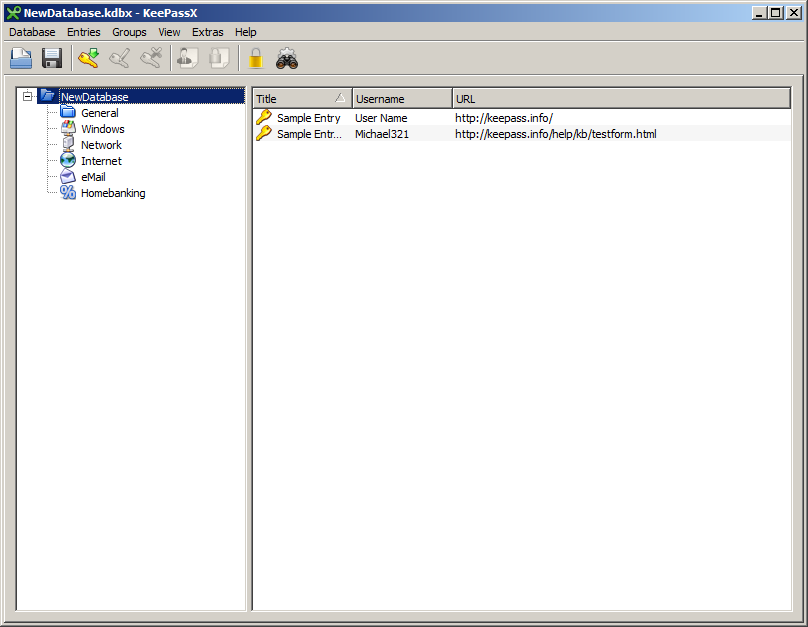

Daneben gibt es auch KeePassX, welcher mittlerweile in der Version 2.0 Alpha 6 vorliegt. Hier sollte man sich von der Versionsnummer nicht verwirren lassen, da das ganze „rock-solid“ läuft. Im Gegensatz zum Original, sieht KeePassX auch unter Linux und Mac OS X gut aus und lässt sich sauber bedienen.

KeyPassX unter Windows

Die gute Integration der Oberfläche ist dem verwendeten Qt-Framework zu verdanken. Von der Funktionalität her, kann KeePassX noch nicht mit dem Original mithalten, allerdings sind die wichtigsten Funktionen für die tägliche Arbeit in KeePassX vorhanden, so das man hier selten etwas vermisst. Zu finden ist KeePassX auf keepassx.org.

Für die Mobilgeräte gibt es auch entsprechende Varianten. So existieren unter anderem Apps für Android, iOS und Windows Phone.

Gemeinsam haben alle KeePass Varianten, das die Passwort-Datenbanken untereinander kompatibel sind. Eine Ausnahme bildet hier KeePass in der 1er Version (die Classic Version) – diese kann keine Datenbanken im 2er Format lesen. Der Unterschied zwischen den Versionen begrenzt sich meist auf das unterstützte Betriebssystem und die Anzahl der zusätzlichen Features. Eine Auflistung aller KeePass Ports ist dabei auf der offiziellen Seite zu finden.